Windows服务器系统安全设置与互联网安全服务综合指南

在当前的数字化环境中,Windows服务器作为众多企业业务的核心支撑,其安全性直接关系到数据资产与服务的连续性。结合有效的互联网安全服务,构建纵深防御体系至关重要。以下是一套全面的Windows服务器安全设置建议及互联网安全服务整合方案。

一、 基础系统安全加固

- 最小化安装与更新管理:

- 安装时选择“服务器核心”或最小化角色,减少攻击面。

- 启用并严格配置Windows Update,或通过WSUS服务器集中管理补丁,确保系统与所有应用(如.NET Framework、SQL Server)及时更新。

- 账户与权限管理:

- 禁用或重命名默认Administrator账户,创建强密码策略(长度、复杂性、定期更改)。

- 遵循最小权限原则,为不同服务创建独立服务账户,限制用户权限。

- 启用账户锁定策略,防止暴力破解。

- 本地安全策略配置:

- 配置密码策略、账户锁定策略。

- 审核策略:启用关键事件审计(如账户登录、策略更改、对象访问)。

- 用户权限分配:限制“从网络访问此计算机”、“调试程序”等权限。

- 服务与端口管理:

- 禁用所有非必需的服务(如Print Spooler、Remote Registry)。

- 使用Windows防火墙高级安全(或硬件防火墙),仅开放业务必需的端口(如HTTP/80, HTTPS/443, RDP/3389需严格限制源IP),并阻止所有入站通信的默认响应规则。

- 文件系统与共享安全:

- 使用NTFS权限,为文件和目录设置精确的访问控制列表(ACL)。

- 禁用或严格限制非必要的网络共享,对必需共享设置访问权限和加密。

二、 核心应用与功能安全

- 远程访问安全:

- 若需使用RDP,务必更改默认端口,并强制使用网络级身份验证(NLA)。

- 更佳实践是使用VPN建立加密隧道后,再通过内网地址进行RDP,或采用堡垒机(跳板机)进行运维管理。

- IIS Web服务器安全:

- 删除默认网站和示例文件。

- 配置请求筛选、URL授权规则。

- 使用专用账户运行应用程序池,并降低其权限。

- 安装并配置URL重写模块,防范常见Web攻击。

- PowerShell安全:

- 启用PowerShell脚本执行策略(如AllSigned或RemoteSigned)。

- 启用并查看PowerShell模块日志和脚本块日志,用于威胁检测。

- 恶意软件防护:

- 安装并实时更新企业级防病毒/反恶意软件解决方案,并定期全盘扫描。

- 可考虑启用Windows Defender攻击面减少规则。

三、 高级安全配置与监控

- 加密与协议安全:

- 使用BitLocker对操作系统和数据磁盘进行全盘加密。

- 禁用不安全的旧协议(如SMBv1、SSL 2.0/3.0, TLS 1.0/1.1),强制使用TLS 1.2/1.3。

- 启用并配置Windows安全中心高级功能:

- Windows Defender防火墙:配置精确的入站/出站规则。

- Windows Defender Credential Guard:保护域账户凭据免受窃取。

- Windows Defender Application Control:实施应用程序控制策略,实现白名单机制。

- 日志集中管理与分析:

- 将Windows事件日志(安全、系统、应用)转发至中央日志服务器(如SIEM系统)。

- 配置关键事件的警报规则,如多次登录失败、新服务安装、策略更改等。

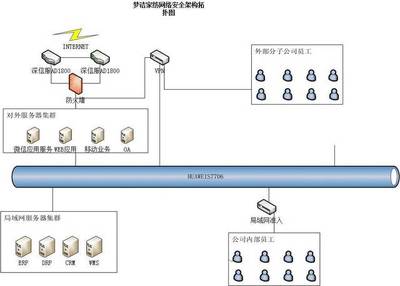

四、 互联网安全服务整合

服务器本身的安全设置需与外部互联网安全服务协同,形成立体防护。

- 网络边界防护:

- 下一代防火墙(NGFW):在服务器前端部署,提供基于应用的访问控制、入侵防御(IPS)和高级威胁防护。

- Web应用防火墙(WAF):针对HTTP/HTTPS流量,防护SQL注入、XSS、CC攻击等Web层威胁,是保护IIS等Web服务器的关键。

- 访问控制与隔离:

- 虚拟专用网络(VPN):为远程管理员提供加密、认证的访问通道。

- 零信任网络访问(ZTNA):实施“从不信任,始终验证”原则,替代或补充传统VPN,实现更细粒度的应用级访问控制。

- 威胁检测与响应:

- 端点检测与响应(EDR):在服务器上部署EDR代理,持续监控进程、网络、文件活动,提供高级威胁检测、调查和响应能力,弥补传统防病毒的不足。

- 安全信息和事件管理(SIEM):聚合服务器日志、防火墙日志、WAF日志等,通过关联分析发现跨设备的复杂攻击链。

- 托管检测与响应(MDR):可考虑由专业安全团队提供24/7的威胁监控、分析和响应服务。

- 数据与备份安全:

- 分布式拒绝服务(DDoS)防护:订阅云端或本地DDoS清洗服务,保护服务器IP地址免受流量攻击。

- 安全备份:使用加密和离线存储策略,定期备份关键数据,并定期进行恢复演练,以应对勒索软件和数据损坏。

五、 持续安全管理

- 制定安全基线:使用微软安全合规工具包或行业标准(如CIS Benchmarks)建立配置基线,并定期审计合规性。

- 漏洞管理:定期进行漏洞扫描和渗透测试,主动发现和修复安全弱点。

- 变更管理与审计:任何系统变更都应经过审批、测试和记录,并通过日志进行审计追踪。

- 安全意识:确保所有系统管理员接受安全培训,了解最新的威胁和应对策略。

**:Windows服务器安全并非一次性任务,而是一个结合了系统级加固、精细配置、主动监控和多层次互联网安全服务**的持续过程。通过将主机安全设置与网络防火墙、WAF、EDR、SIEM等云/本地安全服务深度集成,企业可以构建一个更具韧性的安全防御体系,有效应对日益复杂的网络威胁环境。

如若转载,请注明出处:http://www.scrmmc.com/product/47.html

更新时间:2026-01-13 08:09:27